Metasploit Pro是一种漏洞验证工具,帮助用户保护数据抵御攻击,可帮助您将渗透测试工作流程划分为可管理的部分。帮助安全专家和 IT 专家识别安全问题、验证漏洞修复情况,并管理由 专家 执行的安全评估。提供真正的安全风险智能,帮助用户保护数据抵御攻击,帮助团队进行协作,并在整合的报告中显示其发现结果。

目录

Metasploit Pro 功能特点

- 智能开发:利用Metasploit Pro的智能开发功能,可以自动利用目标系统的数据,如开放服务、漏洞引用和指纹信息,以快速识别可运行的漏洞利用。

- 代码审计和Web应用程序扫描:通过代码审计和Web应用程序扫描功能,可以检测代码中的潜在安全漏洞,提高应用程序的安全性。

- 社会工程学分析:利用社会工程学分析功能,可以模拟各种攻击场景,测试系统的安全性和用户的反应,从而发现潜在的安全风险。

- 团队协作:支持多人同时在线协作,共同分析安全漏洞,提高工作效率。

- 报告生成:提供综合报告功能,将分析结果以报告的形式呈现,便于理解和沟通。

Metasploit Pro通过提供这些功能,帮助企业和组织全面评估其信息系统的安全性,及时发现并处理潜在的安全威胁,保障信息系统的稳定和安全运行。

版本更新

Metasploit Pro 4.22.8

新模块

- 添加了一个辅助扫描模块,用于检测 Listmonk 版本 >= v4.0.0 且 < v5.0.2 中不安全的模板函数漏洞。该漏洞允许具有最小权限的已认证用户通过活动(campaign)模板预览读取主机系统上的任意环境变Listmonk 部署中的环境变量通常包含数据库凭据、SMTP 密码、API 密钥和管理员凭据等敏感信息,可能导致系统被完全攻破。

- 添加了一个针对 CVE-2025-60787 的模块,该漏洞是 MotionEye <= 0.43.1b4 中的已认证模板注入漏洞。

- 添加了一个 Windows 文件格式模块,能够生成恶意的 Windows Script Host 文件 (抄si袭quan者jia)。

- 为 Vvveb 添加了一个新模块,利用代码编辑器中的代码注入漏洞(CVE-2025-8518)。该模块需要对 CMS 的凭据。

增强功能

- 为 331 个不同模块补充添加了缺失的 CVE。

修复

- 修复了在 Metasploit 更新或安装过程中导致数据库服务无法运行的问题。、

- 修复了 Single Credentials Testing MetaModule 的重放(replay)能力问题。

- 修复了 auxiliary/scanner/ssh/ssh_login_pubkey 模块中存在的多个问题。

- ldap_esc_vulnerable_cert_finder 在运行注册表检查时现在会检查 CA 和 DC。

- 修复了随机标识符库的回归问题,该问题在处理 PHP 代码时导致失败。

- 修复了 Windows PE Inject 有关的一个错误。

- 修复了 exploit/multi/local/periodic_script_persistence 模块中的一个错误,该错误导致本地漏洞建议器(Local Exploit Suggester)出现问题。

- 修复了网络爬虫处理未找到页面时的一个错误。

- 修复了运行 scanner/oracle/oracle_login 模块时的崩溃问题。

Metasploit Pro 4.22.8

新模块

- 新增了针对 Commvault 的未认证远程代码执行利用模块,可用于识别环境中的关键漏洞(CVE-2025-57790、CVE-2025-57791、CVE-2025-57788)。

- 新的辅助模块用于 NTLM 泄露分析,能更好地洞察潜在凭证暴露风险。

- 引入了用于 Docker 镜像持久化和利用过载的 systemd 服务的新模块。

- 引入了一个新的持久化模块,该模块利用被过载的 systemd 服务。该模块会为特定的 systemd 服

- 在 /etc 目录下创建 override.conf。一旦服务重启,override.conf 中的恶意载荷将会被执行。注意:该模块需要 root 权限。

- 一个新的 FreePBX SQL 注入模块(CVE-2025-57819),可以检测通过 SQL 注入实现的远程代码执行。

增强功能

- 改进了项目列表页面、项目仪表盘以及相关漏洞概览页的性能。

- 当某些命令行工具需要 root 权限时,会清晰地通知用户 (抄si袭quan者jia)。

- 为 PostgreSQL 登录扫描器增加了 SSL 支持,拓宽了适用范围,并整合了 MITRE ATT&CK 技术 T1003 的引用,帮助你更快地将模块映射到特定攻击模式以提升威胁模拟效果。

- 为相关模块内容添加了与 MITRE ATT&CK 技术 T1003 及其子技术的引用,便于用户快速识别用于模拟特定攻击的模块内容。

- esc_update_ldap 模块已优化,能够智能管理影子凭据并提高其效率。

修复

- 当被动网络发现 MetaModule 在运行时遇到错误时,改进了错误详情的显示。

- 改进了备份系统以提高可靠性和内存效率。此优化对拥有大量数据集或系统资源受限的客户尤其有益。现有备份文件与此更新保持完全兼容。

- 修复了导致社交工程活动页面无法加载的错误。

- 修复了在不存在 systemd 的 Linux 系统上导致卸载问题的错误。

- 修复了在执行包含嵌套文件夹的备份时,Metasploit Pro 备份功能漏掉文件的问题。

- 修复了登录扫描器未遵守 ANONYMOUS_LOGIN 模块选项的错误。

- 修复了在 linux/samba/is_known_pipename 中执行 samba 共享迭代时出现的问题。

- 修复了在某些条件下导致私有类型的存储凭据未被省略的错误。

- 修复了在存在多值 RHOSTS 时导致报表利用错误的问题。通过验证 RHOSTS 为有效 IP 地址来解决该问题。

- 修复了在运行报告无数据的注记(notes)的模块时导致的崩溃,例如 admin/mssql/mssql_enum 和 scanner/http/wordpress_scanner 模块。

- 修复了当版本详情中包含 – 字符时,WebLogic 版本识别逻辑的错误。

Metasploit Pro 4.22.7

改进

- Pro:改进了 Metasploit Pro 的搜索功能,提升了性能,增加了分页功能、支持搜索 fetch payload、多字段搜索(目标、行为等),并支持更精细的搜索关键词。现在搜索 “postgres login” 时只会显示同时匹配两个关键词的模块,而不是任意一个。

- Pro:在任务列表视图中新增对已运行的 MetaModule 任务的重放支持。点击“重放”按钮后,用户将返回到 MetaModule 菜单,并保留先前的输入,用户可以根据需要修改输入后重新启动该工作流。

- Pro:模块搜索页面现在会在结果表格中高亮显示匹配的搜索关键词。

- Pro:模块搜索页面中原本使用星级表示模块评级,现在改为使用“excellent(优秀)”、“great(良好)”、“normal(普通)”等文字评级。鼠标悬停在这些评级上时会显示其行为描述。

- Pro:提升了 Metasploit Pro 内建诊断控制台的启动性能,该控制台可通过网页浏览器访问。

- Pro:增强了模块搜索功能,允许通过链接跳转到特定的查询或搜索结果页面。现在还可以点击示例关键词表格以查看返回结果。

- Pro:新的社会工程活动现在会被高亮显示。

- Pro:将连接 Nexpose 主机的超时时间从 5 秒增加到 30 秒。

- PR 19606:LDAP 模块更新为使用以

LDAP为前缀的数据存储认证选项,使其可用于与多协议数据存储选项融合的更大工作流。 - PR 19639:为 relay 模块添加了

check方法支持。SMB Relay 模块会检查目标是否禁用了 SMB 签名,ESC8 会确认目标 URI 是否以 401 响应并支持 NTLM。 - PR 19736:增加对 Pkcs12 数据格式的支持,允许将 CA 和 AD CS 模板作为元数据存储到数据库中,也可以存储加密 Pkcs12 文件的密码并验证其正确性。

- PR 19879:更新

MsDtypSecurityDescriptor类,添加了#to_sddl_text方法,可以以微软定义的 SDDL 语言格式显示对象。 - PR 19884:在

msfconsole中添加 OSVDB 搜索功能,例如search osvdb:67241。 - PR 19885:通过缓存搜索正则表达式,提升

msfconsole的模块搜索性能。 - PR 19887:更新

reload_lib命令以忽略 Gemfiles。 - PR 19917:新增 AES 密钥派生(NIST SP 800-108)和解包(NIST SP 800-38f)的加密原语,替代不完整的 RubySMB 实现。

- PR 19927:改进

Msf::Post::Linux::System中get_sysinfo函数对多个 Linux 发行版的支持。 - PR 19933:为

auxiliary/scanner/ldap/ldap_login模块新增CreateSession选项,用于控制 LDAP 会话的创建。此前该功能在特性标志下,现在默认启用。 - PR 19946:新增警告信息,提醒用户在相同主机上执行 SMB 到 SMB 的 relay 攻击无效(如果打了 MS08-068 补丁)。

- PR 19984:改进 AD CS 工作流,添加更多错误处理逻辑。

修复

- Pro:修复了在开放会话中上传和删除文件的功能。

- Pro:修复 Linux 用户在成功更新后需手动重新启动 Metasploit Pro 服务的问题。

- Pro:在停止任务链后 ,确保任务链列表能正确刷新。

- Pro:修复在查看尚未生成日志的任务时可能导致崩溃的问题。

- Pro:修复 metamodules 即使任务已完成仍被标记为运行中的问题。

- Pro:修复全局项目搜索功能,在用户搜索字符串中存在空格时不返回结果的问题。

- Pro:修复在较小屏幕上无法从“选择 Nexpose 控制台”下拉菜单中选择值的问题。

- Pro:修复多个离线安装无法连续执行的问题。

- Pro:修复命令行运行

msfpro且参数包含空格时的问题,例如/opt/metasploit/msfpro -- -x "pro_project example-project-name"。 - Pro:修复在渲染 MetaModule 统计名称时的崩溃问题。

- Pro:修复访问全局备份页面时在特定情况下的崩溃。

- PR 19745:为所有 CommandShell 添加

escape_args方法,根据 SSH 服务器的操作系统应用适当的转义规则。 - PR 19810:更新 Kemp LoadMaster 本地 sudo 权限提升模块,增加文件验证逻辑避免在打开不存在的文件时崩溃,并添加了 CVE 引用。

- PR 19871:修复 Linux aarch64 payload 的 ELF 模板文件。

- PR 19875:为 Raspberry Pi 4B 中

read系统调用异常行为添加修复,加入sync系统调用确保读数据正确。 - PR 19893:删除不适用的 CVE 引用,该 CVE 原为 RCE,不适用于本地权限提升模块。

- PR 19902:修复

MsAdts库中字节与整数的转换,用于 Shadow Credentials 模块。 - PR 19919:修复 ESC13 模板中缺失 OID 时

gather/ldap_esc_vulnerable_cert_finder模块的问题。 - PR 19922:修复搜索目标如

search targets:python时的崩溃问题。 - PR 19925:修复模块验证逻辑未始终执行的问题。

- PR 19932:修复对 Microsoft SQL Server 已开启会话运行

mssql_payload模块时的崩溃。 - PR 19934:修复

exploit/linux/misc/cisco_ios_xe_rce模块在 Cisco IOS XE 17.06.05 版本上失败的问题,包括修正 URI 路径和区分 HTTP/HTTPS。 - PR 19937:修复运行中的 HTTP 服务在进行 HTML 转义时的崩溃。

- PR 19944:增强 CVE-2025-0655 的模块,添加动态会话以绕过认证。

- PR 19955:更新

gather/ldap_esc_vulnerable_cert_finder模块中 URL 标签处理方式,优化漏洞报告支持。 - PR 19960:为 CVE-2024-30038 模块添加更可靠的

check方法,考虑版本号判断。 - PR 19962:预更新 ZoomEye 搜索模块的 API 主机地址以应对上游变更。

- PR 19987:更新 Ivanti 和 SonicWall 暴力破解模块,改为接受单参数初始化,并修复未处理的连接错误。

- PR 19993:修复当 payload 使用

cmd/base64编码器且包含\x20(空格)时导致 POSIX shell 语法错误的问题,移除多余空格以确保正确执行。 - PR 19998:修复运行

auxiliary/crawler/msfcrawler模块时的崩溃。

新模块

- PR 19712:新增模块,从 SCCM 服务器检索网络访问账户(NAA)凭证。

- PR 19802:新增针对 CVE-2024-30085 的 Windows 本地权限提升模块。

- PR 19832:新增模块,可运行 SMB 捕获服务并将凭证转发至 LDAP 服务器。

- PR 19841:新增 CVE-2024-24578 漏洞模块,利用 ZipSlip 允许未授权写入任意文件。

- PR 19850:为 aarch64、armbe、armle、mipsbe、mipsle、ppc、ppc64 和 ppc64le payload 添加 fetch-payload 支持。

- PR 19877:该模块利用两个漏洞(CVE-2024-12356 和 CVE-2025-1094)进行远程执行。

- PR 19878:新增模块,利用 CVE-2025-24865 和 CVE-2025-22896 对 MySCADA 进行凭证收集。

- PR 19881:新增模块,允许在存在 CVE-2024-48766 漏洞的 NetAlertX 设备上读取任意文件。

- PR 19883:新增针对 InvokeAI 未授权 RCE(CVE-2024-12029)的漏洞利用模块。

- PR 19894:新增 SimpleHelp 任意文件读取漏洞模块(CVE-2024-57727)。

- PR 19897:新增 Invoice Ninja 未授权 RCE 漏洞利用模块(CVE-2024-55555)。

- PR 19899:该模块通过 CVE-2025-0655 绕过旧漏洞(CVE-2024-3408)实现远程代码执行。

- PR 19947:新增 Sitecore .NET 反序列化漏洞利用模块(CVE-2025-27217)。

- PR 19950:新增 InvoiceShelf 未授权 PHP 反序列化漏洞(CVE-2024-55556)模块。

- PR 19957:新增 Eramba 认证命令注入漏洞(CVE-2023-36255)利用模块。

- PR 19974:新增针对 GLPI <= 1.0.18(安装 Inventory 插件)存在的盲注 SQLi 漏洞(CVE-2025-24799)的模块。

- PR 19980:新增 CMSMadeSimple <= v2.2.21 认证 RCE(CVE-2023-36969)利用模块。

- PR 19985:新增 pfSense 登录扫描模块,可暴力破解 Web GUI 凭证。

- PR 19987:更新 Ivanti 与 SonicWall 模块,见上。

- PR 19995:新增 Apache Tomcat 反序列化漏洞(CVE-2025-24813)利用模块。

- PR 19935:新增 SonicWall NSv HTTP 登录暴力破解模块。

Metasploit 版本说明

- Metasploit Framework Edition

由Rapid7发布的Metasploit 的免费版本。 包括命令行界面,拥有第三方引入, 手动攻击和手动暴力破解等功能。

- Metasploit Community Edition

在2011年10月,Rapid7 发布了免费的,使用网页界面的Metasploit Community Edition(社区版)。基于收费版本,但并不包括所有付费版的功能。它的功能包括:网络发现,模块浏览,和手动攻击。

- Metasploit Express

在2010年4月, Rapid7 发布了开放核心的付费版本Metasploit Express。它使用网页界面,拥有Metasploit Community的所有功能和智能攻击,密码审计,基准渗透测试报告等免费版所没有的功能。

- Metasploit Pro

在2011年10月, Rapid7 添加了开放核心的付费版本Metasploit Pro。它使用网页界面,拥有Metasploit Express的所有功能和闭环弱点验证,模拟钓鱼式攻击等社会工程学功能,网络应用程序测试,攻击自动化,和其他Express版所没有的功能。

- Armitage

Armitage是一个由Strategic Cyber LLC.开发的,拥有图形用户界面的Metasploit管理工具。 允许用户通过一个实例共享对话和数据,这个免费且开源的网络安全工具在帮助红队(red team)合作上有显著贡献。

- Cobalt Strike

Cobalt Strike是一个由Strategic Cyber LLC.开发的,拥有图形用户界面的Metasploit管理工具。它是Armitage的扩展,并包含报告生成工具等Armitage所没有的功能。

| 所有功能 | 专业版 | Framework免费 |

|---|---|---|

| – 收集 | ||

| 事实上的渗透测试标准,拥有超过1500种漏洞利用工具 | ✅ | ✅ |

| 网络数据扫描导入 | ✅ | ✅ |

| 网络发现 | ✅ | ❌ |

| 基本利用 | ✅ | ❌ |

| 用于网络分割测试等离散任务的元模块 | ✅ | ❌ |

| 通过远程API进行集成 | ✅ | ❌ |

| – 自动化 | ||

| 简单的网络界面 | ✅ | ❌ |

| 智能开采 | ✅ | ❌ |

| 自动化的凭据暴力破解 | ✅ | ❌ |

| 基线渗透测试报告 | ✅ | ❌ |

| 标准基线审计的专家们 | ✅ | ❌ |

| 自动定制工作流的任务链 | ✅ | ❌ |

| 闭环漏洞验证以优先进行修复 | ✅ | ❌ |

| – 渗透 | ||

| 基本命令行界面 | ❌ | ✅ |

| 手动利用 | ❌ | ✅ |

| 手动凭证暴力破解 | ❌ | ✅ |

| 规避主流防病毒解决方案的动态负载 | ✅ | ❌ |

| 网络钓鱼意识管理和定向钓鱼 | ✅ | ❌ |

| 高级命令行(专业控制台)和网络界面的选择 | ✅ | ❌ |

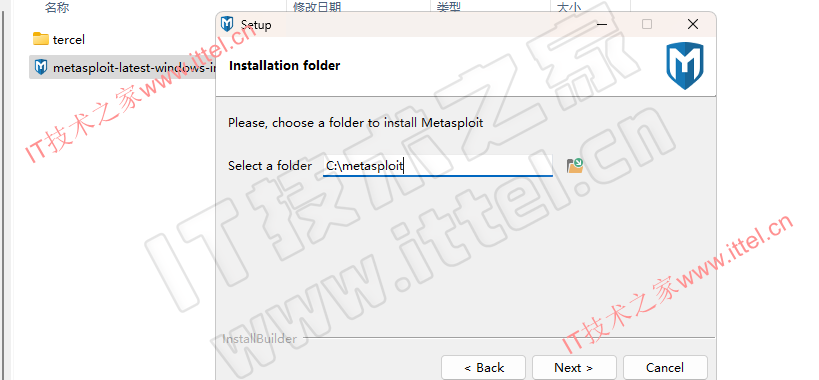

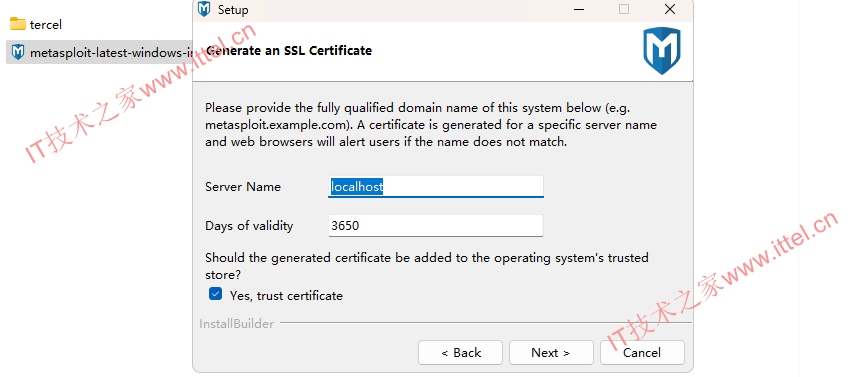

Metasploit Pro 4.22.9安装教程

安装参照Metasploit Pro 4.22.8即可

1、运行metasploit-latest-windows-installer

2、下一步

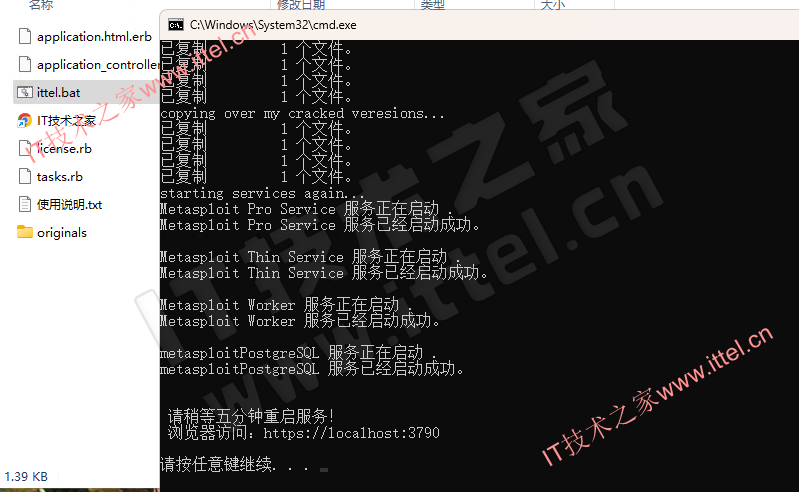

3、安装完成后,打开tercel,管理员身份运行ittel.bat,重启电脑

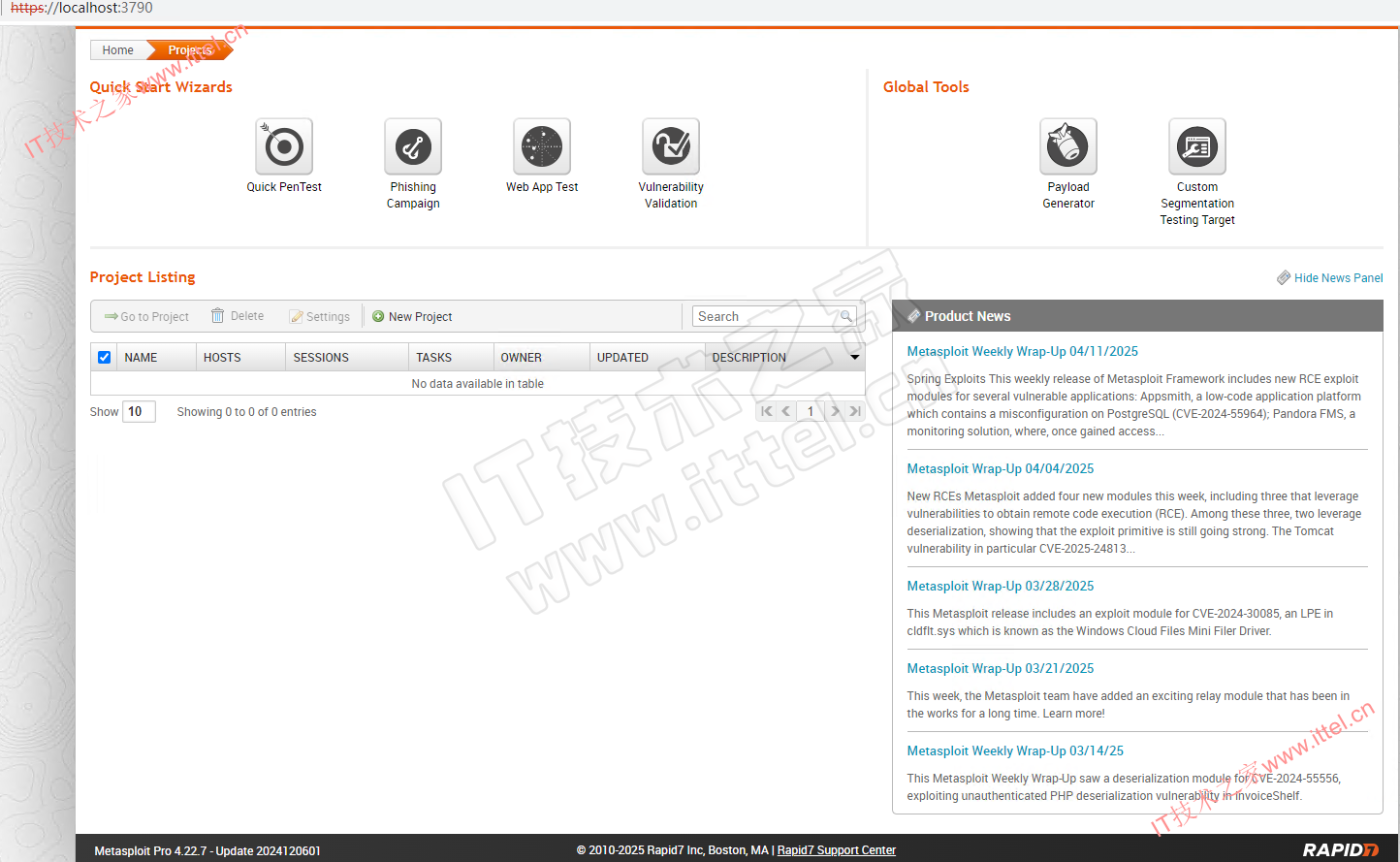

4、打开:https://localhost:3790,设置管理员信息后即可使用

系统要求

处理器:2 GHz+

内存:4GB RAM可用 (建议8 GB)

磁盘空间:1 GB可用 (建议50 GB)

操作系统:支持以下平台的64位版本

Linux

Ubuntu Linux 24.04 LTS (Not listed)

Ubuntu Linux 20.04 LTS (推荐)

Ubuntu Linux 18.04 LTS

Ubuntu Linux 16.04 LTS

Ubuntu Linux 14.04 LTS

Red Hat Enterprise Linux 9 or later (Not listed)

Red Hat Enterprise Linux 8 or later

Red Hat Enterprise Linux 7.1 or later

Red Hat Enterprise Linux 6.5 or later

Windows

Microsoft Windows Server 2022 (Not listed)

Microsoft Windows Server 2019

Microsoft Windows Server 2016

Microsoft Windows Server 2012 R2

Microsoft Windows Server 2008 R2

Microsoft Windows 11 (Not listed)

Microsoft Windows 10

相关文件下载

metasploit pro 4.22.9 windows+linux下载

metasploit pro 4.22.8 windows+linux下载

metasploit pro 4.22.7 windows+linux下载

百度网盘:点此下载

123 网盘:点此下载

metasploit pro 4.22.2 windows+linux下载

一键申请注册程序下载:

更多

相关产品:Nexpose 8.25.0 for Linux & Windows – 漏洞扫描

Metasploit Framework 6.4.55 (macOS, Linux, Windows) – 开源渗透测试框架

注:本站统一解压密码为www.ittel.cn

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏