SonarQube 是用于持续代码库检查的自我管理静态分析工具!提供更先进的功能,让所有有需要的开发人员都能更自在地编写更干净、安全的代码,它能够自动捕获可能的错误,避免造成危害和风险。保障安全干净的代码,提高代码质量。2025.6版本通过更深入的集成、更快的分析以及对最新、最受欢迎的语言的无与伦比的支持,帮助您实现“先感受,后验证”的理念。

目录

SonarQube DataCenter Edition 2025.6 新功能

更深入的工作流集成和更快的反馈

- 通过新的Jira Cloud和Slack集成加速开发者流程

- 快速反馈,JavaScript/TypeScript的分析速度提高多达40%

- 58个新的IDE快速修复用于JavaScript/TypeScript

扩展语言覆盖

- Swift(5.9到6.1),带有SAST和秘密检测,以及Python 3.14

- 编写高效的 PyTorch、Apex 和 Ruby 代码,包括 Ruby on Rails

- 新的 Go 和 Shell/Bash 代码质量

内置安全性和合规性

- 新的合规性:MISRA C++:2023,OWASP Top 10 202,STIG V6R3

- 增强供应链安全:导入 CycloneDX 和 SPDX SBOMs

- 改进的高级SAST:优化了C#、Java、Python的顶级库

通过深度工作流集成加速您的团队

为了帮助团队跟上庞大的代码量,SonarQube 专注于消除摩擦、加快反馈循环。使用 JavaScript/TypeScript 的开发者将立即注意到在大型项目中最高 40% 的分析速度提升,从而缩短等待时间,加速代码评审。同时,SonarQube 让修复问题变得比以往更简单:58 个全新的 “快速修复” 让您在 IDE 中即可快速处理问题。此外,将代码质量融入组织工作流也变得前所未有的顺畅:全新的 Jira Cloud 集成可立即将代码问题转成可追踪的任务 (ittel);Slack 集成则可在质量门状态变化时实时发送通知,让团队在构建无法通过质量门时可以更快速地响应。

无与伦比的语言与合规覆盖

SonarQube 2025.6 大幅扩展其在行业内对语言覆盖的领先优势,让您能自信采用新技术并满足最严苛的合规要求。SonarQube 现已为最新版本的 Python 3.14 与 Swift(5.9–6.1)提供全方位的代码安全与代码质量支持,包括 Swift 的 SAST 与秘钥检测。对于构建机器学习应用的开发者,SonarQube 提供 PyTorch 的 AI/ML 保障,帮助实现高效代码。在云原生领域,您将获得大量新的 Go 规则,以及 Shell/Bash 脚本的代码质量与代. 码安全分析。最后,在 SonarQube Server Enterprise 和 Data Center 版本中,SonarQube 提供对全部 179 条 MISRA C++:2023 指南、STIG V6R3 及新版 OWASP Top 10 2025 的完整覆盖,为您的合规与风险团队提供通过严格标准所需的保证。

通过 Advanced SAST 和 SBOM 保护您的供应链

在供应链攻击不断增加的当下,代码安全绝不能被事后处理。此次发布强化了 SonarQube “集成代码质量与代码安全” 的核心使命。SonarQube Advanced Security 中的 Advanced SAST 功能已针对 C#、Java 以及现在的 Python 的主流库进行了刷新与优化,以发现其他工具遗漏的复杂、隐蔽漏洞。为了让您对所有组件拥有全面可见性 (ittel),SonarQube Advanced Security 现在支持导入 CycloneDX 和 SPDX 格式的 SBOM(软件物料清单),实现对任意组件的统一依赖性与漏洞报告。通过这些增强功能,SonarQube 确保您的组织能够以快速且自信的方式验证每一行代码——无论是开发者编写的还是 AI 生成的。

SonarQube 功能特色

掌控AI代码的质量和安全性

- 代码智能

通过 SonarQube 的深入洞察,对您的代码库有更全面的了解。通过减少认知负荷,提高开发人员的生产力。 - DevOps 集成

与 GitHub Actions、GitLab CI/CD、Azure DevOps 和 Bitbucket Pipelines 集成,以在每一步自动进行代码审查并显示代码健康状态。 - 灵活且高性能

部署您的方式,本地部署,云端部署,作为服务器部署,使用Docker或使用Kubernetes。多线程、多个计算引擎和特定语言的加载提供最佳性能。 - 无与伦比的准确性

行业领先的准确性在减少耗时工作的同时,最大化信号并最小化噪声。在几分钟内而不是几小时内接收可操作的代码健康指标。 - 早期快速修复

使用 SonarQube for IDE 在编码时实时查找和修复问题。在与 SonarQube 连接时,遵循 IDE 中的编码策略。 - 所有代码的安全性

自动化所有代码的代码漏洞审查:开源代码、开发者编写的代码和AI生成的代码。无与伦比的安全检测发现隐藏在深处的安全问题。 - 执行你的政策

使用SonarQube质量门来阻止不符合您政策的代码进入生产环境。消除人工编写和AI代码中的问题,减少后期补救成本。 - 确保合规

根据每个合规标准要求进行自动代码审查。SonarQube的详细报告帮助您遵守OWASP等常见标准。

将代码转化为战略优势

您的代码是一种资产。SonarQube帮助您实现开发工作的全部价值。通过分析您的代码库,发现真正的问题,并提供快速解决这些问题的指导,您可以将代码投资转化为业务成果。

确保代码库安全

- 静态应用安全测试

Sonar的静态应用安全测试(SAST)引擎可以检测您代码中的安全漏洞,并在您构建和测试应用程序之前引导您进行修复。使用SAST,您可以为复杂的项目实现强大的应用安全性和合规性。 - 秘密检测

SonarQube 服务器包括一个强大的秘密检测工具,是检测和移除代码中秘密的最全面的解决方案之一。结合 SonarQube for IDE,它可以防止秘密泄露并成为严重的安全漏洞。 - 安全标准合规

SonarQube Server 帮助您遵守常见的代码安全标准,例如 NIST SSDF、OWASP、CWE、STIG 和 CASA。您的代码会自动检查漏洞,并提供报告,说明您的代码在这些标准下的表现。

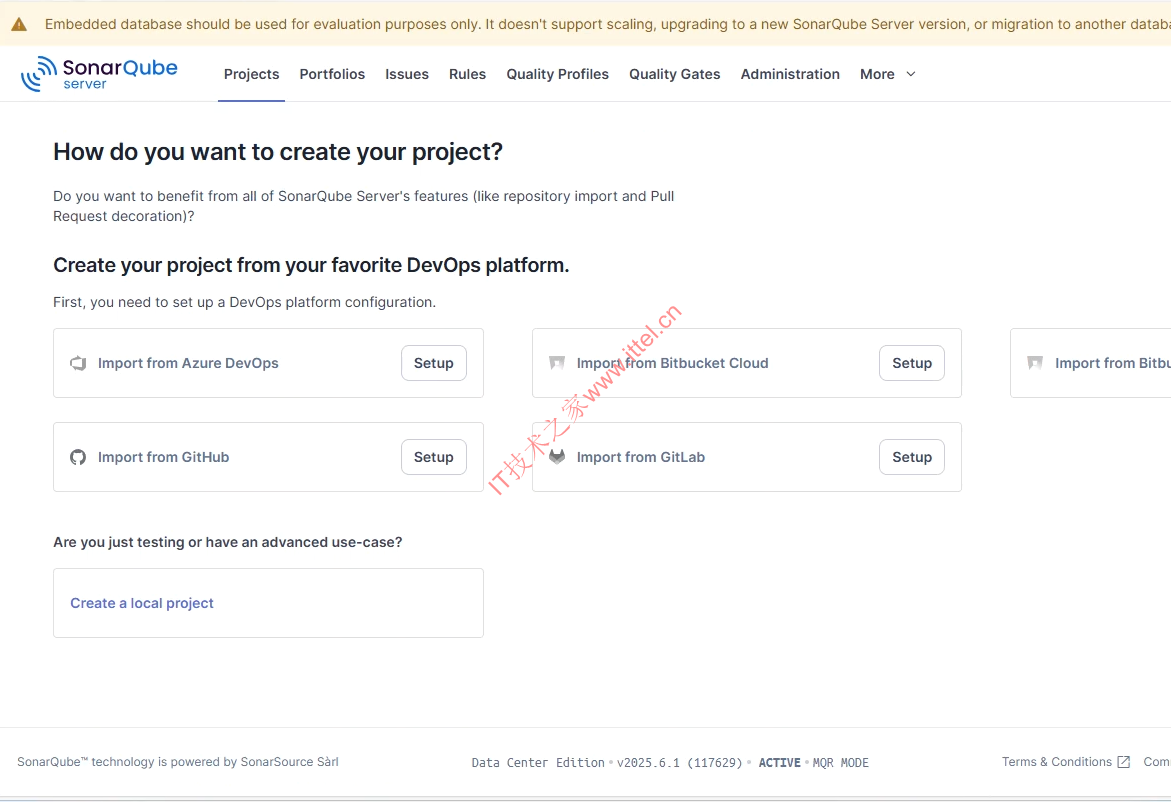

SonarQube DataCenter Edition 2025.6.1安装教程

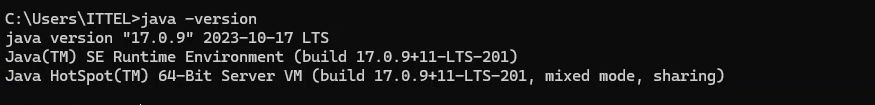

1、确保系统已经安装java17

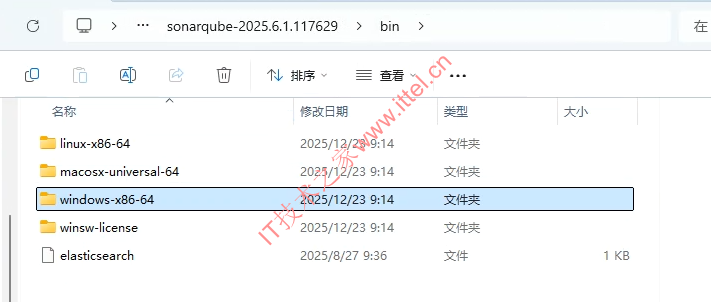

2、根据运行平台,选择对应启动程序,这里已windows为例

- windows:运行sonarqube-2025.6.1.117629\bin\windows-x86-64\StartSonar.bat

- Linux:运行sonarqube-2025.6.1.117629\bin\linux-x86-64\sonar.sh

- Macos:运行sonarqube-2025.6.1.117629\bin\macosx-universal-64\sonar.sh

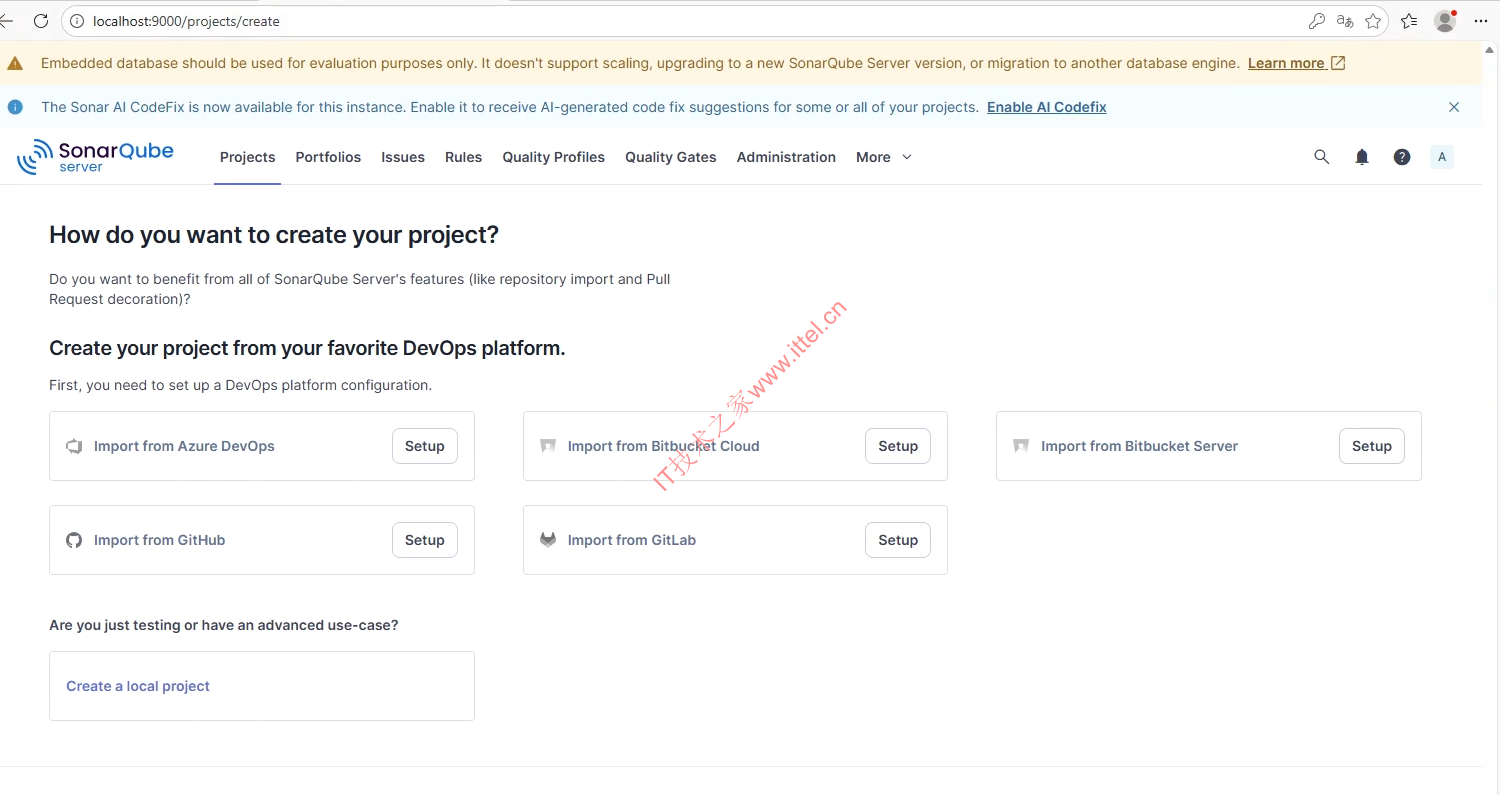

3、等待日志中出现:SonarQube is operational

- 浏览器打开:

👉 http://localhost:9000

(默认端口9000,若修改过则使用实际端口)

默认管理员账号:

用户名: admin

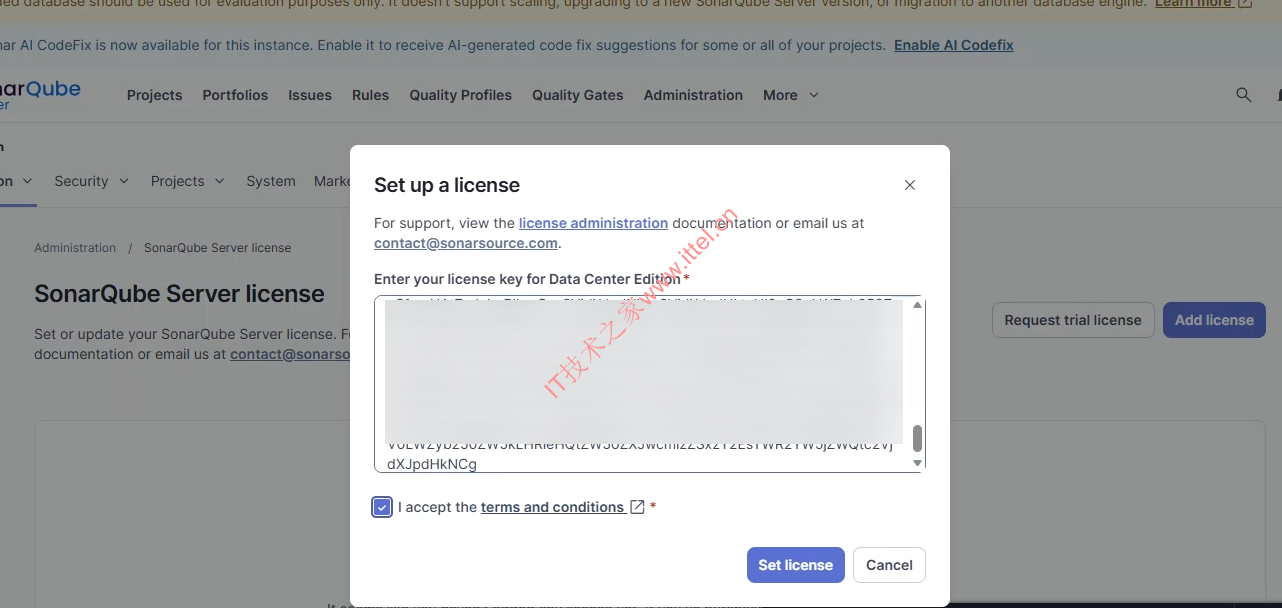

密码: admin4、在Administration—Configuration输入以下试用许可即可(见文末)

5、安装完成

系统要求

Java

- SonarQube 服务器需要 Java 版本 17。

- 对于 SonarScanners,推荐的最低版本是 Java 17。

- SonarQube能够分析任何类型的Java源文件,而不管它们符合哪个版本的Java。

- 我们建议使用关键补丁更新(CPU)版本。

| Java | 服务器 | 扫描仪 |

|---|---|---|

| Oracle JRE | ✅ 17 | ✅ 17 |

| OpenJDK | ✅ 17 | ✅ 17 |

数据库

| 数据库 | 版本 |

|---|---|

| PostgreSQL | ✅ 15 |

| ✅ 14 | |

| ✅ 13 | |

| ✅ 12 | |

| ✅ 11 | |

| ⚠️ 必須設置為使用 UTF-8 字符集 | |

| 微软SQL Server | ✅ 2022(MSSQL Server 16.0),附带微软JDBC驱动程序。支持Express版。 |

| ✅ 2019(MSSQL Server 15.0),附带 Microsoft JDBC 驱动程序。支持 Express 版本。 | |

| ✅ 2017(MSSQL Server 14.0),包含内置的 Microsoft JDBC 驱动程序。支持 Express 版本。 | |

| ✅ 2016(MSSQL Server 13.0),包含内置的 Microsoft JDBC 驱动程序。支持 Express 版本。 | |

| ✅ 2014(MSSQL Server 12.0),附带 Microsoft JDBC 驱动程序。支持 Express 版本。 | |

| ⚠️ 排序规则必须区分大小写(CS)和区分重音(AS)(例如:Latin1_General_CS_AS) | |

| ⚠️ 为了在高负载下避免潜在的死锁,必须在 SonarQube 数据库上设置 READ_COMMITTED_SNAPSHOT | |

| ℹ️ 支持 Windows 身份验证(“集成安全”)和 SQL Server 身份验证。有关配置身份验证的说明,请参阅安装/安装/安装服务器页面中的 Microsoft SQL Server 部分。 | |

| 甲骨文 | ✅ 21世纪 |

| ✅ 19世纪 | |

| ✅ XE 版本 | |

| ⚠️ 必须配置为使用 UTF8 系列的字符集(参见 NLS_CHARACTERSET) | |

| ⚠️ ojdbc14.jar 驱动程序不被支持 | |

| ℹ️ 我们建议使用最新版的 Oracle JDBC 驱动程序 | |

| ⚠️ 仅支持精简模式,不支持 OCI | |

| ⚠️ 仅支持 MAX_STRING_SIZE=STANDARD 参数,不支持 EXTENDED |

网页浏览器

要获得SonarQube提供的完整体验,您必须在浏览器中启用JavaScript。

| 浏览器 | |

|---|---|

| Mozilla Firefox | ✅ Latest |

| Google Chrome | ✅ Latest |

| Safari | ✅ Latest |

平台说明

Linux

如果你在 Linux 上运行,你必须确保:

- vm.max_map_count 大于或等于 524288

- fs.file-max 大于或等于 131072

- 运行 SonarQube 的用户至少可以打开 131072 个文件描述符

- 运行 SonarQube 的用户至少可以打开 8192 个线程

您可以通过以下命令查看这些值:

sysctl vm.max_map_count

sysctl fs.file-max

ulimit -n

ulimit -u你可以通过以 root 身份运行以下命令,为当前会话动态设置它们:

sysctl -w vm.max_map_count=524288

sysctl -w fs.file-max=131072

ulimit -n 131072

ulimit -u 8192macOS

与 Linux 相同:如果你在 macOS 上遇到最大文件限制问题,可以通过运行以下命令来设置文件限制值来解决:

sudo sysctl -w kern.maxfiles=131072

sudo sysctl -w kern.maxfilesperproc=131072

ulimit -n 131072相关文件下载

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏